更新于2017年10月22日 16:26:05

临时使用账号,会不定时改password和method 。

仅帮助新手进行第一次的注册部署,滥用者IP将会被记录

账号一(Node.js版,美国服务器):

{

"server": "onplus.herokuapp.com",

"local_address": "127.0.0.1",

"scheme": "ws",

"local_port": "1081",

"remote_port": "80",

"password": "H8Wa6^TH98",

"timeout": 600,

"method": "aes-256-cfb"

}

账号二(Python版,美国服务器):

{

"server": "ss-ws-py.herokuapp.com",

"local_address": "127.0.0.1",

"scheme": "ws",

"local_port": 1082,

"remote_port": 80,

"password": "H8Wa6^TH98",

"timeout": 600,

"method": "aes-256-cfb"

}

账号三(Node.js版,欧洲服务器):

{

"server": "ss-eu.herokuapp.com",

"local_address": "127.0.0.1",

"scheme": "ws",

"local_port": 1083,

"remote_port": 80,

"password": "H8Wa6^TH98",

"timeout": 600,

"method": "aes-256-cfb"

}

FROM https://github.com/onplus/shadowsocks-heroku/issues/14

https://github.com/onplus/shadowsocks-heroku/issues/25

---------

shadowsocks-heroku

Heroku 是一个支持多种编程语言的云平台即服务,shadowsocks-heroku 则是可部署在 Heroku 平台的 ss 服务。 和 shadowsocks 不同的是 shadowsocks-heroku 使用的 WebSocket 代替原本的 sockets。

如果遇到问题

准备

1. 注册 Heroku 帐号

Heroku 提供免费账号,部分介绍如下:

- 512 MB RAM per dyno

- Free apps sleep automatically after 30 mins of inactivity to conserve your dyno hours

- Free apps wake automatically when a web request is received

- https://devcenter.heroku.com/articles/limits

- https://devcenter.heroku.com/articles/free-dyno-hours#usage

注册地址:https://signup.heroku.com/ (注册和部署过程可能需要梯子#10,#14)

部署

-

点击

,一键部署到heroku (按照此链接部署app,很容易搞定)

也可以选择另一个版本的服务端shadowsocks-websocket-python

-

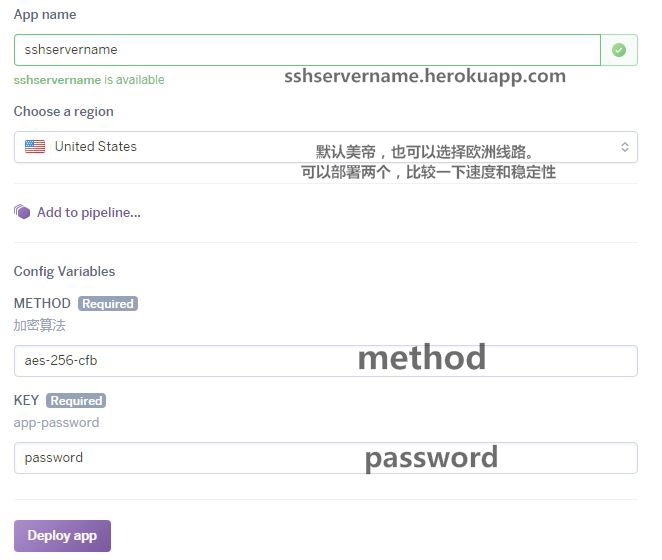

设置 加密算法和app 密码

支持的加密算法类型如下https://github.com/mrluanma/shadowsocks-heroku#supported-ciphers

启动本地 Client

-

下载release https://github.com/onplus/shadowsocks-heroku/releases (备份)

-

修改config.json参数,运行ss-h.exe 或 start.vbs (或 win托盘工具taskbar.exe)(我在mac下,启动的方法为./ss-h --config config.json)

-

启动成功,命令行显示:

server listening at { address: '127.0.0.1', family: 'IPv4', port: 1080 }

from github.com/onplus/shadowsocks-heroku(这个版本最简单,一键部署app,我做了个fork:

github.com/briteming/shadowsocks-heroku)

https://github.com/521xueweihan/shadowsocks-heroku/tree/master

https://github.com/mrluanma/shadowsocks-heroku (最早的起源)

我用此法翻墙成功。

注:最好用chrome+swithyomega组合。如果是用其他浏览器,还是会翻墙失败,原因是其他浏览器不能绝对做到防止dns污染。

我部署的服务器:shbrite.herokuapp.com

------------

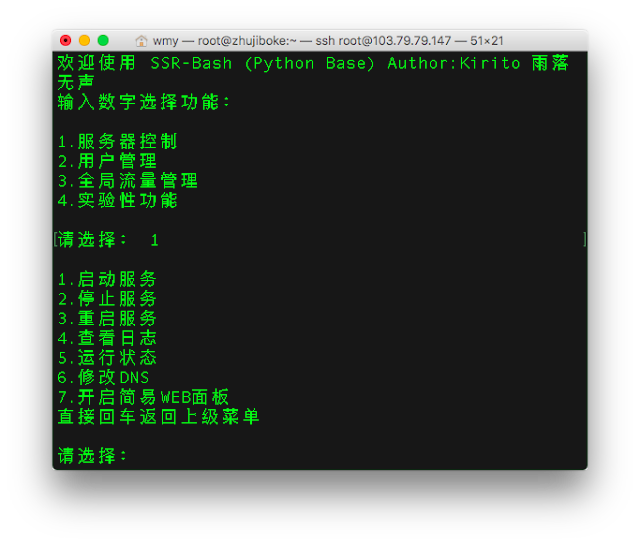

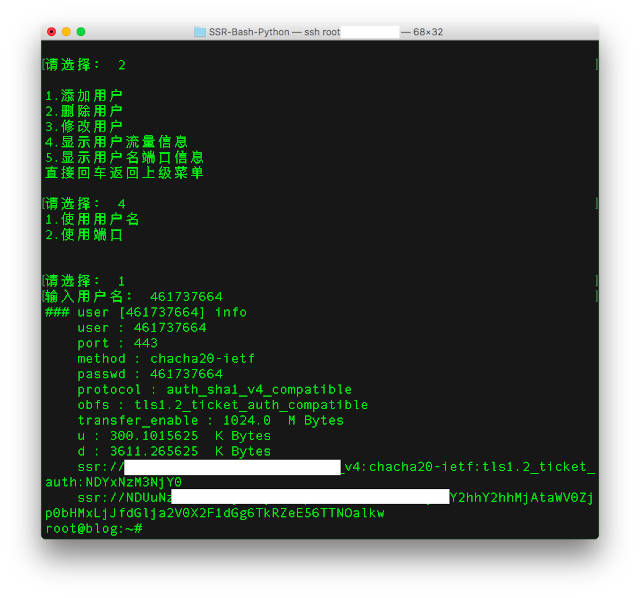

shadowsocks-heroku的python版:

部署到heroku空间的方法:

我部署的服务器:swpbrite.herokuapp.com

客户端程序:可共用上面的github.com/onplus/shadowsocks-heroku的客户端程序。