Releases · Fndroid/clash_for_windows_pkg · GitHub

https://github.com/Fndroid/clash-win-docs-new

对于不遵循系统代理的软件,TUN 模式可以接管其流量并交由 CFW 处理,在 Windows 中,TUN 模式性能比 TAP 模式好.

#Windows

启动 TUN 模式需要进行如下操作:

- 点击

General中Service Mode右边Manage,在打开窗口中安装服务模式,安装完成应用会自动重启,Service Mode 右边地球图标变为绿色即安装成功(无法安装参考:这里) - 点击

General中TUN Mode右边开关启动 TUN 模式

#macOS

启动 TUN 模式需要进行如下操作:

- 点击

General中Service Mode右边Manage,在打开窗口中安装服务模式,安装完成应用会自动重启,Service Mode 右边地球图标变为绿色即安装成功 - 点击

General中TUN Mode右边开关启动 TUN 模式

TIP

若要将此 Mac 设置为代理网关,打开 IP 转发即可:

sudo sysctl -w net.inet.ip.forwarding=1

这种做法将在机器下次重启后失效,如果想要永久保存,编辑文件/etc/sysctl.conf,配置下面变量:

net.inet.ip.forwarding=1

net.inet6.ip6.forwarding=1

或者使用 LaunchDaemons 进行配置:

- 新建

network.forwarding.plist

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>Label</key>

<string>Network Forwarding</string>

<key>UserName</key>

<string>root</string>

<key>GroupName</key>

<string>wheel</string>

<key>ProgramArguments</key>

<array>

<string>/usr/sbin/sysctl</string>

<string>-w</string>

<string>net.inet.ip.forwarding=1</string>

<string>net.inet6.ip6.forwarding=1</string>

</array>

<key>KeepAlive</key>

<false/>

<key>RunAtLoad</key>

<true/>

</dict>

</plist>

- 将文件添加进

/Library/LaunchDaemons sudo launchctl load /Library/LaunchDaemons/network.forwarding.plist

#Linux

启动 TUN 模式需要进行如下操作:

- 点击

General中Service Mode右边Manage,在打开窗口中安装服务模式,安装完成应用会自动重启(某些系统需要手动重启 APP),Service Mode 右边地球图标变为绿色即安装成功 - 点击

General中TUN Mode右边开关启动 TUN 模式

TIP

Service Mode 安装脚本使用 Kr328/clash-premium-installer

#配置文件参考

from

https://docs.cfw.lbyczf.com/contents/tun.html#windows

-------------------------------------------------------------------------

Clash的TUN 和 TAP 模式

非系统代理应用上网

浏览器之类的应用都是使用系统代理的,一些非系统代理应用,可以通过设置被 cfw 接管。

目前有两种模式,TAP 模式和 TUN 模式,更推荐使用TUN模式(下面是 windows 系统方法,mac 参考 https://docs.cfw.lbyczf.com)。

TUN 模式

方法一

-

进入网站 https://www.wintun.net ,点击界面中 Download Wintun xxx 下载压缩包,根据系统版本(win10 64 位对应的是 amd64 目录下)将对应目录中 wintun.dll 复制至 clash 的 Home Directory 目录中(General 页面的 Home Directory 点击就可以打开)

-

点击 General 中 Service Mode 右边 Manage,在打开窗口中安装服务模式,安装完成应用会自动重启,Service Mode 右边地球图标变为绿色即安装成功

-

点击 settings——Profile Mixin——YAML,点击 edit,输入下面的内容,点击保存

mixin: |

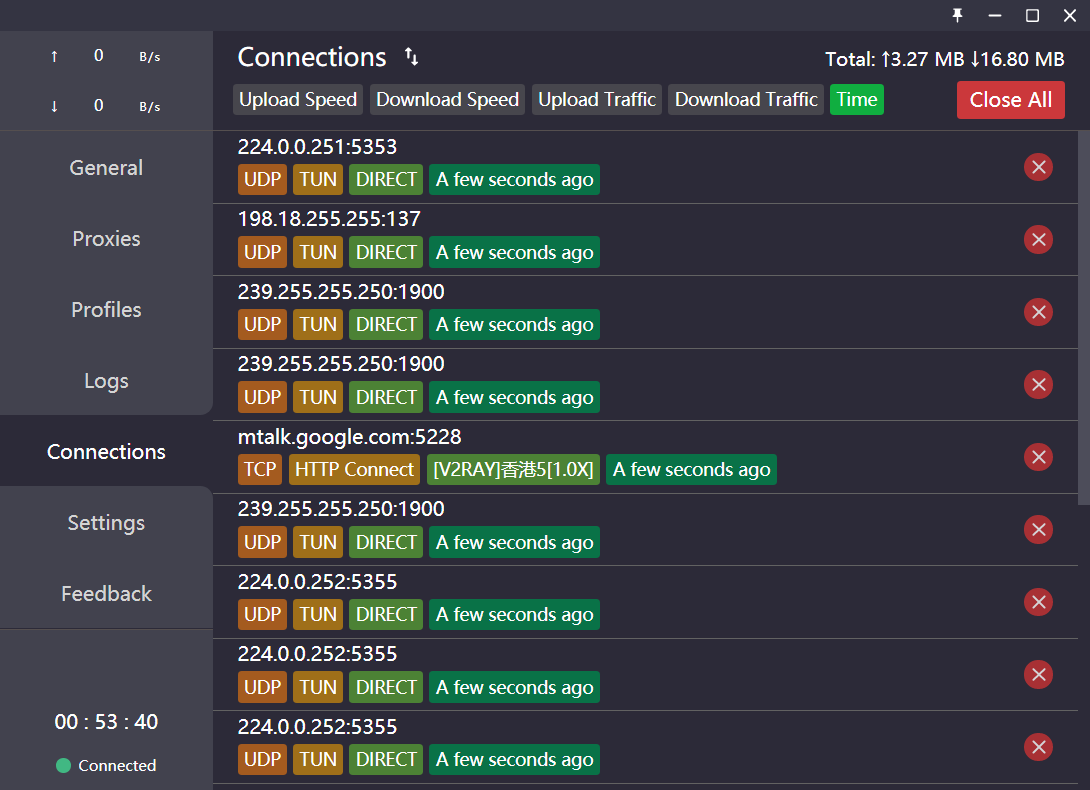

- 返回 general 页面开启 Mixin 即可,之后点击 connections 会发现所有连接都是 TUN 模式

方法二

如果上述方法卡在第二步,点击安装以后一段时间都没有任何反应,可以采取如下方法

- 打开 home directory(General 页面的 Home Directory 点击就可以打开)

- 进入 service 文件夹

- 在资源管理器上方的路径处,默认应为 C:\Users\Administrator.config\clash\service,改成 cmd 并回车,即为在此处打开 cmd

- 打开以后,输入

service install clash-core-service.exe等待安装完毕后,关闭窗口,重启计算机 - 点击 settings——Profile Mixin——YAML,点击 edit,输入下面的内容,点击保存

mixin: |

- 返回 general 页面开启 Mixin 即可,之后点击 connections 会发现所有连接都是 TUN 模式

TAP 模式

-

点击 General 页面中 TAP Device 选项的 Manage 按钮,在弹出对话框中选择 Install 将会安装 TAP 网卡,此网卡用于接管系统流量,安装完成可在系统网络连接中看到名为 cfw-tap 的网卡

-

启动 TAP 模式:点击 settings——Profile Mixin——YAML,点击 edit,输入下面的内容,点击保存

-

返回 general 页面开启 Mixin 即可。

mixin: |